J’ai décidé de créer un petit article pour vous donner quelques grandes lignes sur comment trouver de l’information pertinente sur le hacking. Je tiens à vous informer que tous les infos dans ce poste est sur le « Clearnet » et non sur le Darkweb. Sur le Darkweb il est souvent possible de trouver de l’information que nous ne voulons pas vraiment voir mais détrompé vous il y a aussi de l’information très utiles mais souvent difficile à trouver.

- Archives de la Catégorie Information

-

Home

-

20 commandes essentielles de Meterpreter

Meterpreter est un payload d’attaque de Metasploit qui fournit un shell interactif à partir duquel un attaquant peut explorer la machine cible et exécuter du code, comme utilisé dans l’article suivant Comment hacker Windows à l’aide d’un « Malware ». Une fois le shell obtenue sur la machine cible, différentes commandes peuvent être utilisées et voici les principales que l’on devrait connaitre.

Commande 1 – Téléversement d’un fichier vers la cible Windows

Il est possible de téléverser n’importe quel fichier de votre Pc local vers le Pc cible.

Syntaxe: Upload <file><destination>

ex. meterpreter >upload tntsecurite.txt c:

Note: Utilisez upload -r pour téléverser des répertoires et leur contenu.

-

L’exploit KRACK affecte tous les périphériques Wi-Fi utilisant le protocole WPA2

Une nouvelle série de vulnérabilités connexes, baptisées KRACKs (Key Reinstallation AttaCKs), affectant tous les périphériques utilisant le cryptage WPA2, cette attaque pourrait permettre aux attaquants à proximité de votre maison d’intercepter et de voler les données transmises sur un réseau Wi-Fi. Mathy Vanhoef, un chercheur en sécurité dans une université belge, a découvert KRACKs, qui comprend 10 vulnérabilités distinctes, dont une réinstallation de la clé de chiffrement par paire (PTK-TK) dans le »4-way handshake », une réinstallation de la clé de groupe dans GTK dans le » 4-way handshake » et la réinstallation de la clé de groupe d’intégrité (IGTK) dans le »4-way handshake ».

Notez que si votre appareil prend en charge le Wi-Fi, il est très probablement affecté, a déclaré le chercheur. Au cours de la recherche initiale, ils ce sont aperçus qu’Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys et d’autres, sont tous affectés par une variante des attaques.

-

Le « Dark Web » vous connaissez ?

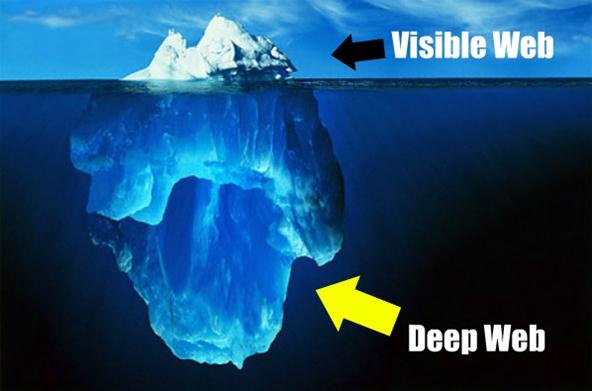

L’Internet est massif. Des millions de pages Web, de bases de données et de serveurs fonctionnent 24 heures par jour, sept jours par semaine. Mais les soi-disant sites Internet visibles qui peuvent être trouvés à l’aide de moteurs de recherche comme Google et Yahoo est juste la pointe de l’iceberg. Au-dessous de la surface est le web profond, qui représente environ 85% de tous les sites Web. En fait, ce Web caché est si grand qu’il est impossible de déterminer exactement combien de pages ou de sites sont actifs à un moment donné. Ce Web était jadis la province des pirates informatiques, des agents d’application de la loi et des criminels. Toutefois, de nouvelles technologies comme le cryptage et le logiciel de navigation d’anonymisation, Tor, permet maintenant à quiconque de plonger profondément si elles sont intéressées.

-

Comment installer TAILS et accéder le ¨Darknet¨ à l’aide de TOR

Si vous ne connaissez pas le Darknet, je vous suggère de faire quelques recherches (Wikipedia Darknet) avant d’utiliser ce réseau. Il est possible d’acheter à peut prêt n’importe quoi sur le Darknet, comme des drogues, médicaments, armes, service d’un tueurs à gage et autres. Je ne vais pas vous montrer comment accéder ces sites mais plutôt vous expliquer comment installer les outils pour accéder le Darknet.

TAILS, un système d’exploitation crypté et anonyme qui regroupe des outils de protection de la vie privée largement utilisés sur un petit appareil, est l’un des systèmes d’exploitation les plus sécurisés au monde. La distribution de Linux a gagné en popularité quand il a été utilisé par Edward Snowden pour sécuriser son identité tout en partageant des secrets de la NSA avec les journalistes Glenn Greenwald et Laura Poitras. Au cours de la dernière demie-décennie, TAILS a été adoptée comme une suite de sécurité essentielle par les journalistes, les pirates et les informaticiens. Il existe d’autres OS comme TAILS, par exemple, LPS (Lightweight Portable Security), une distribution linux créée par le département de la défense au USA. Conçu au départ pour donner accès à distance au membre travaillant, d’endroit insécure, pour des entreprises ou le gouvernement.

-

Comment se protéger contre Windows 10

Par défaut, le nouveau système d’exploitation de Microsoft est très curieux. Trop même. Voici comment désactiver toutes les options qui transforment votre PC en mouchard

Se plonger dans les paramètres de confidentialité de Windows 10, ce n’est peut-être pas un plaisir mais c’est important pour faire respecter votre vie privée.

-

Comment nettoyer vos ordinateurs.

Vous avez beaucoup de ‘pop-up’ lorsque vous naviguez et votre ordinateur est lent ? Vous ne le savez peut-être pas mais votre ordinateur a probablement plusieurs failles de sécurité, causées par ces virus. J’ai créé cet article pour vous montrer comment nettoyer votre ordinateur et quels logiciels utiliser pour effectuer cette tâche. En suivant ce petit guide, vous devriez être en mesure de retirer 90% des spyware,malware,virus, etc. de votre ordinateur et gagner de la vitesse.