Dans cette article, je vais vous démontrer comment une personne malveillante peut utiliser le moteur de recherche Shodan.io pour trouver de l’information qui pourrait être utilisé pour pénétrer un serveur, par exemple. Vous ne connaissez pas Shodan.io ? Le moteur de recherche que tout hacker ou spécialiste en sécurité devrait connaitre. Shodan est un moteur de recherche qui laisse l’utilisateur trouver les types spécifiques d’ordinateurs (webcams, routeurs, serveurs, etc.) reliés à l’Internet utilisant un grand choix de filtres. Certains l’ont également décrit comme moteur de recherche des bannières de service, qui sont des méta-données que le serveur envoie de nouveau au client. Ceci peut être des informations sur le logiciel serveur, quelles options les services supportent, un message d’accueil ou toute autre chose que le client peut découvrir avant l’interaction avec le serveur. Shodan rassemble les données en grande partie sur les serveurs web (https/httpsS – port 80, 8080, 443, 8443), aussi bien que ftp (port 21), SSH (port 22), Telnet (port 23), SNMP (port 161), IMAP (port 993), SMTP (port 25), SIP (port 5060), et le protocole de streaming en temps réel (RTSP, port 554). Ce dernier peuvent être employés pour accéder aux webcams et à leur flux vidéo. Il a été lancé en 2009 par l’informaticien John Matherly, qui, en 2003, a conçu l’idée de rechercher des dispositifs liés à Internet.

Pour cette démonstration je vais intégrer le module de Shodan à Metasploit pour trouver des caméras web étant mal sécurisées. Le principe est asser simple et il est important de bien le comprendre, par la suite il s’agit simplement d’avoir de l’imagination pour créer différentes attaques.

Premièrement, un compte sur le site web de l’engin de recherche www.shodan.io doit être créé même si on peut utiliser l’engin sans avoir un compte. La création de compte est gratuite et on doit avoir un compte pour avoir une clé API que l’on utilisera dans Metasploit.

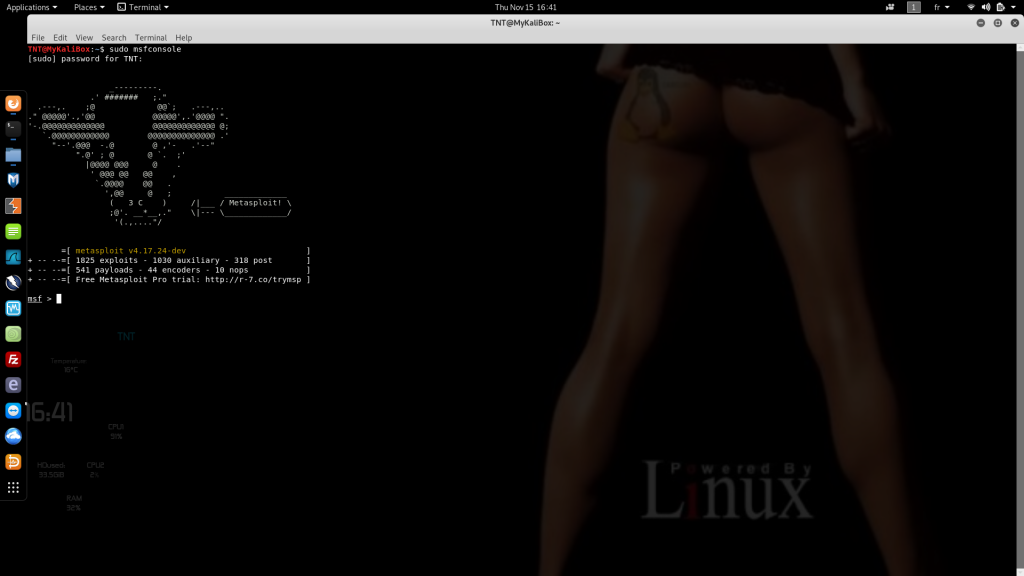

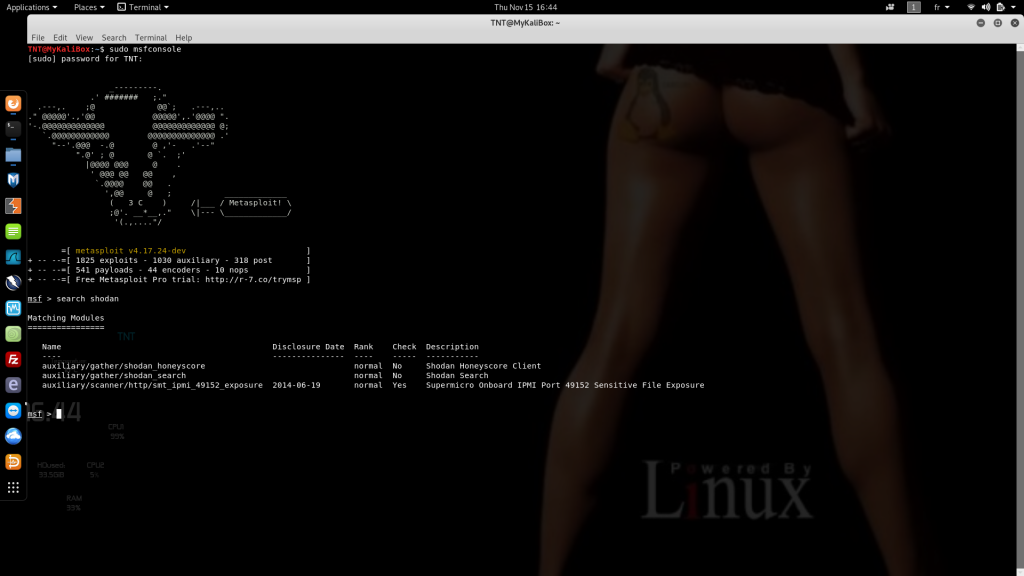

Une fois le compte créé, entrez dans celui-ci en appuyant sur login en haut à droite et copiez la clé API. Ensuite ddémarrez Metasploit en tapant : sudo msfconsole dans une console.

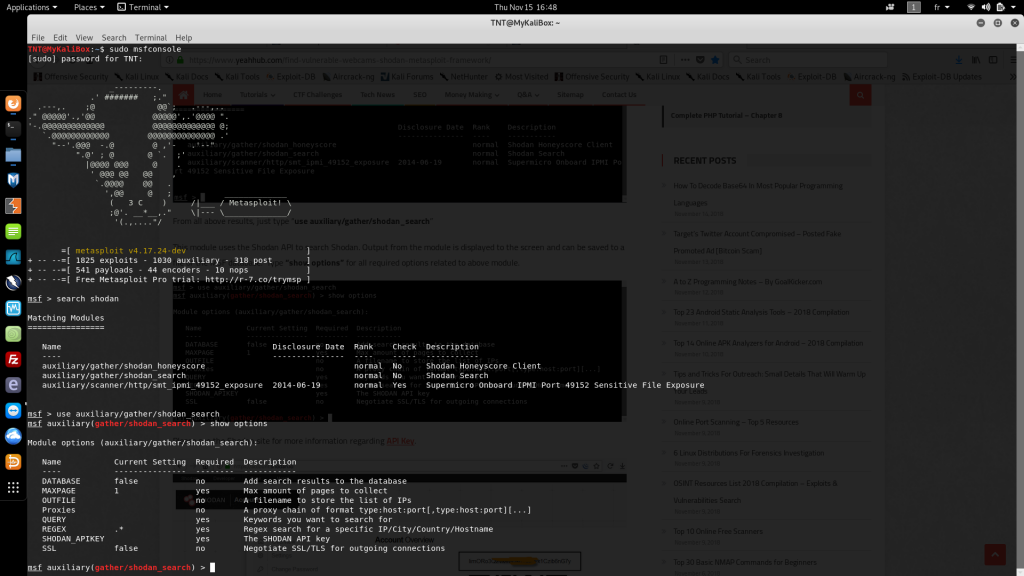

Une fois dans Metasploit, Tapez “search shodan” pour voir tous les modules/exploits disponible à propos de Shodan.

Ensuite pour utiliser un des modules, tapez “use auxiliary/gather/shodan_search”

Ensuite pour utiliser un des modules, tapez “use auxiliary/gather/shodan_search”

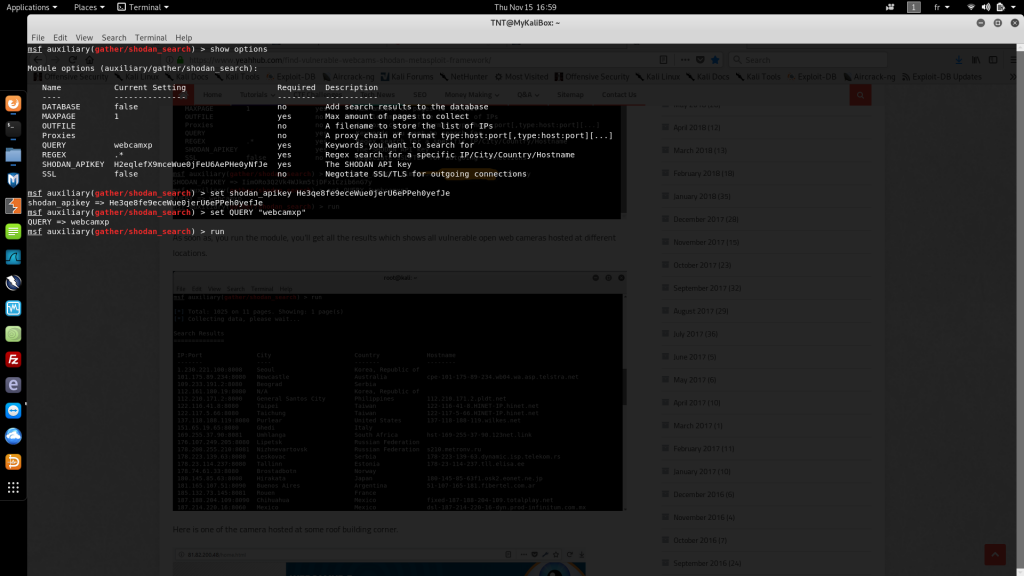

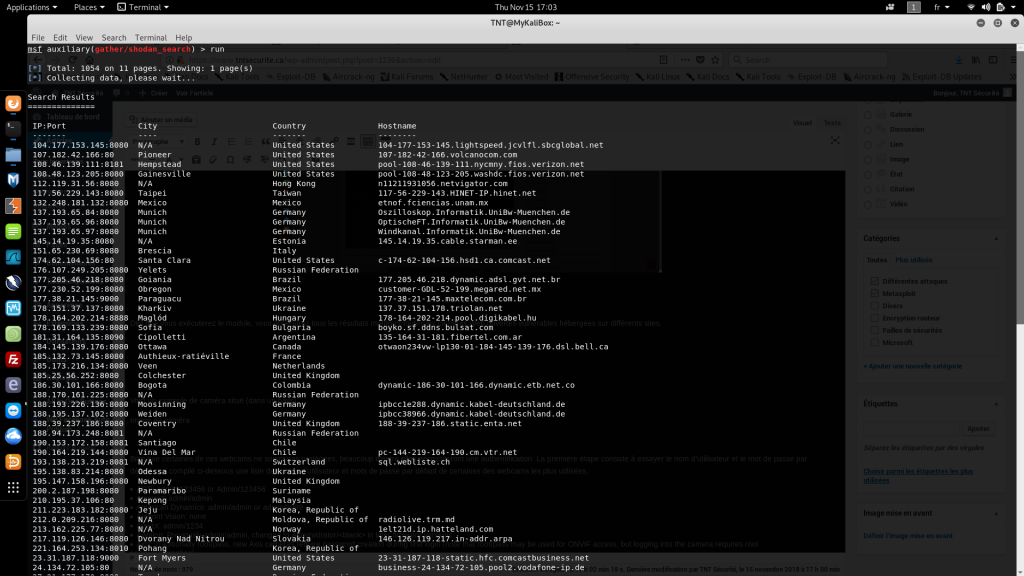

à cette étape vous devez entrer votre clé API que vous retrouverez sur le site de Shodan.io. Pour entrer votre clé dans le module vous devez taper : “set SHODAN_APIKEY <Your key here>”. Vous devez aussi entrer le « QUERY » qui est la recherche que vous voulez effectuer sur le site de Shodan. Pour mon exemple je veux faire une recherche pour trouver des caméras web vulnérables. Je tappe donc: “set QUERY webcamxp” et pour exécuter le module, je tape « run » ou « exploit »

Dès que vous exécuterez le module, vous obtiendrez tous les résultats montrant toutes les caméras Web ouvertes vulnérables hébergées sur différents sites.

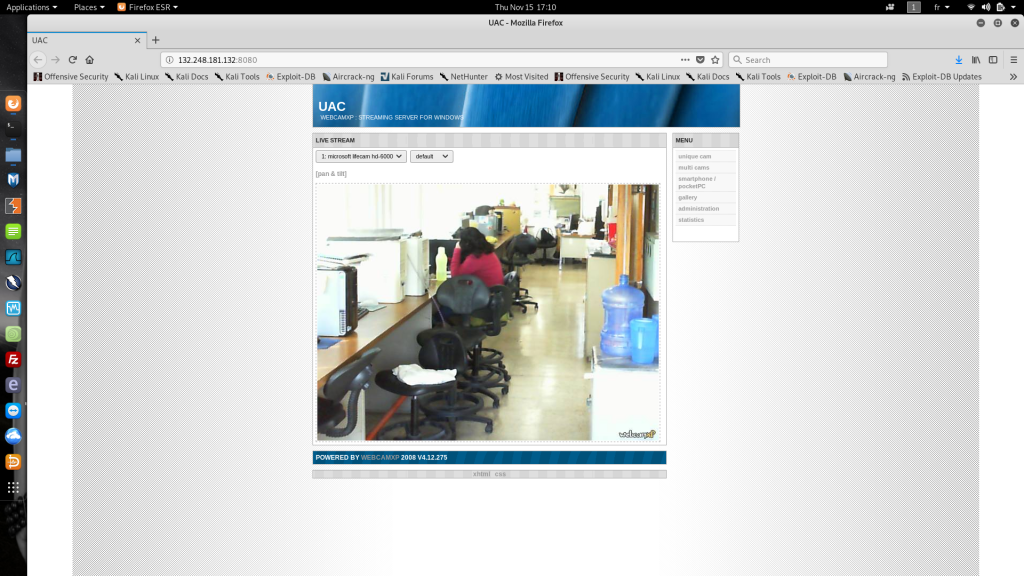

Voici un exemple de caméra situé à Mexico.

Bien que certaines de ces webcams ne soient pas protégées, beaucoup d’entre elles nécessiteront une authentification. La première étape consiste à essayer le nom d’utilisateur et le mot de passe par défaut. J’ai compilé ci-dessous une liste des noms d’utilisateur et mots de passe par défaut de certaines des webcams les plus utilisées.

- ACTi: admin/123456 or Admin/123456

- Amcrest: admin/admin

- American Dynamics: admin/admin or admin/9999

- Arecont Vision: none

- AvertX: admin/1234

- Avigilon: Previously admin/admin, changed to Administrator/<blank> in later firmware versions

- Axis: Traditionally root/pass, new Axis cameras require password creation during first login (note that root/pass may be used for ONVIF access, but logging into the camera requires root password creation)

- Basler: admin/admin

- Bosch: None required, but new firmwares (6.0+) prompt users to create passwords on first login

- Brickcom: admin/admin

- Canon: root/camera

- Cisco: No default password, requires creation during first login

- Dahua: Requires password creation on first login. Previously this process was recommended but could be canceled; older models default to admin/admin

- Digital Watchdog: admin/admin

- DRS: admin/1234

- DVTel: Admin/1234

- DynaColor: Admin/1234

- FLIR: admin/fliradmin

- FLIR (Dahua OEM): admin/admin

- FLIR (Quasar/Ariel): admin/admin

- Foscam: admin/<blank>

- GeoVision: admin/admin

- Grandstream: admin/admin

- Hanwha: admin/no default password, must be created during initial setup

- Hikvision: Firmware 5.3.0 and up requires unique password creation; previously admin/12345

- Honeywell: admin/1234

- IndigoVision (Ultra): none

- IndigoVision (BX/GX): Admin/1234

- Intellio: admin/admin

- Interlogix admin/1234

- IQinVision: root/system

- IPX-DDK: root/admin or root/Admin

- JVC: admin/jvc

- Longse: admin/12345

- Lorex: admin/admin

- LTS: Requires unique password creation; previously admin/12345

- March Networks: admin/<blank>

- Mobotix: admin/meinsm

- Northern: Firmware 5.3.0 and up requires unique password creation; previously admin/12345

- Oncam: admin/admin

- Panasonic: Firmware 2.40 and up requires username/password creation; previously admin/12345

- Pelco: New firmwares require unique password creation; previously admin/admin

- Pixord: admin/admin

- Q-See: admin/admin or admin/123456

- Reolink: admin/<blank>

- Samsung Electronics: root/root or admin/4321

- Samsung Techwin (old): admin/1111111

- Samsung (new): Previously admin/4321, but new firmwares require unique password creation

- Sanyo: admin/admin

- Scallop: admin/password

- Sentry360 (mini): admin/1234

- Sentry360 (pro): none

- Sony: admin/admin

- Speco: admin/1234

- Stardot: admin/admin

- Starvedia: admin/<blank>

- Sunell: admin/admin

- SV3C: admin/123456

- Swann: admin/12345

- Trendnet: admin/admin

- Toshiba: root/ikwd

- VideoIQ: supervisor/supervisor

- Vivotek: root/<blank>

- Ubiquiti: ubnt/ubnt

- Uniview: admin/123456

- W-Box (Hikvision OEM, old): admin/wbox123

- W-Box (Sunell OEM, new): admin/admin

- Wodsee: admin/<blank>

Rien ne garantit que cela fonctionnera, mais de nombreux administrateurs et individus peu attentifs et paresseux laissent simplement les paramètres par défaut. Dans ces cas, ces noms d’utilisateurs et mot de passe vous donneront accès à des webcams confidentielles et privées du monde entier! Il est aussi possible de concentrer notre recherche sur seulement un pays comme les états-unis par exemple en tappant: “webcamxp country:US” On peut même faire une recherche par ville “webcamxp city:Mexico” et on pourrait même faire des recherches avec la longitute et la latitude. Dans mon prochain article, je vais vous démontrer comment un hacker peut utiliser le API de Shodan et du Python pour automatiser des scans pour trouver des périphériques vulnérables. Voici un vidéo démontrant les étapes précédentes.