J’ai décidé de créer un petit article pour vous donner quelques grandes lignes sur comment trouver de l’information pertinente sur le hacking. Je tiens à vous informer que tous les infos dans ce poste est sur le « Clearnet » et non sur le Darkweb. Sur le Darkweb il est souvent possible de trouver de l’information que nous ne voulons pas vraiment voir mais détrompé vous il y a aussi de l’information très utiles mais souvent difficile à trouver.

-

Home

-

Comment accéder sécuritairement votre réseau local à l’aide de PiVPN

HomeDans cette article, je vais vous montrer comment créer un serveur VPN sur une Raspberry Pi3 pour accéder sécuritairement votre réseau à la maison. Je vais procéder à l’installation de PiVPN pour la création du VPN et je vais utiliser le service NoIP car la majorité des fournisseurs internet change notre adresse IP. NoIP est un service de DNS dynamique pointant un nom d’hôte facile à retenir vers votre adresse IP dynamique.

Veuillez noter qu’il n’est pas nécessaire d’utiliser une Raspberry Pi3 il est possible d’utiliser les versions précédentes.

-

Comment exploiter une faille de sécurité à l’aide de Metasploit.

HomeComme discuté dans mon article précédent, Comment utiliser l’API Shodan avec du Python pour automatiser les recherches des périphériques vulnérables , je vais vous démontrer comment exploiter une faille de sécurité après avoir trouvé des cibles vulnérables. En utilisant le Metasploit framework, un outil pour le développement et l’exécution d’exploits contre une machine, il est possible de prendre possession d’un serveur, que je vais démontrer dans mon example.

Metasploit ne requiert aucune installation lorsque la distribution de linux utilisée est Kali Linux. La seule chose à vérifier est de s’assurer que nous utilisons la dernière version de Metasploit.

-

Comment utiliser l’API Shodan avec du Python pour automatiser les recherches des périphériques vulnérables

J’ai parlé un peu de l’engin de recherche des hackers, Shodan, dans un de mes articles précédent: Hacker à l’aide de Metasploit et le module Shodan.

Shodan communément appelé « le moteur de recherche pour les appareils connectés à internet (IOT – Internet Of Things). » Avec autant d’appareils connectés à l’internet, affichant différents niveaux de sécurité, les capacités spéciales de ce moteur de recherche peut fournir une liste des appareils vulnérables et par le fait même pouvant être attaqués. Dans ce tutoriel, nous allons utiliser Python pour créer des scripts simples pour nous aider à trouver, à l’aide de Shodan, des adresses IP pouvant être vulnérables. N’importe quel appareil connecté à internet doit révéler certaines information sur lui-même. Cela peut être relativement limitée, un système bien configuré peut bloquer la plupart des requêtes indésirables. Sur certains appareils, on peut être capable de scanner des ports et révéler des choses telles que les services s’exécutant sur un serveur web ou le nom d’une webcam connectée à un réseau sans fil. Pour ceux connaissant la populaire série télévisée Mr. Robot mettant en vedette Christian Slater dans le rôle d’un hacker, il utilise le moteur de recherche Shodan dans le but de recueillir des informations sur son entreprise, Evil Corp. Dans la première épisode de la saison 3 « eps3.0_power-veille-mode.h » , Il utilise l’engin de recherche Shodan pour effectué une recherche « Apache Tomcat ».

La recherche utilisée dans l’émission peut révéler de l’information essentiel à propos d’une cible potentielle. En utilisant cette technique nous allons regarder a ce qui peut être trouvé en utilisant les fonctions de recherche de Shodan et comment il peut être utilisé pour exécuter un hack.

-

20 commandes essentielles de Meterpreter

Meterpreter est un payload d’attaque de Metasploit qui fournit un shell interactif à partir duquel un attaquant peut explorer la machine cible et exécuter du code, comme utilisé dans l’article suivant Comment hacker Windows à l’aide d’un « Malware ». Une fois le shell obtenue sur la machine cible, différentes commandes peuvent être utilisées et voici les principales que l’on devrait connaitre.

Commande 1 – Téléversement d’un fichier vers la cible Windows

Il est possible de téléverser n’importe quel fichier de votre Pc local vers le Pc cible.

Syntaxe: Upload <file><destination>

ex. meterpreter >upload tntsecurite.txt c:

Note: Utilisez upload -r pour téléverser des répertoires et leur contenu.

-

Hacker à l’aide de Metasploit et le module Shodan.

Dans cette article, je vais vous démontrer comment une personne malveillante peut utiliser le moteur de recherche Shodan.io pour trouver de l’information qui pourrait être utilisé pour pénétrer un serveur, par exemple. Vous ne connaissez pas Shodan.io ? Le moteur de recherche que tout hacker ou spécialiste en sécurité devrait connaitre. Shodan est un moteur de recherche qui laisse l’utilisateur trouver les types spécifiques d’ordinateurs (webcams, routeurs, serveurs, etc.) reliés à l’Internet utilisant un grand choix de filtres. Certains l’ont également décrit comme moteur de recherche des bannières de service, qui sont des méta-données que le serveur envoie de nouveau au client. Ceci peut être des informations sur le logiciel serveur, quelles options les services supportent, un message d’accueil ou toute autre chose que le client peut découvrir avant l’interaction avec le serveur. Shodan rassemble les données en grande partie sur les serveurs web (https/httpsS – port 80, 8080, 443, 8443), aussi bien que ftp (port 21), SSH (port 22), Telnet (port 23), SNMP (port 161), IMAP (port 993), SMTP (port 25), SIP (port 5060), et le protocole de streaming en temps réel (RTSP, port 554). Ce dernier peuvent être employés pour accéder aux webcams et à leur flux vidéo. Il a été lancé en 2009 par l’informaticien John Matherly, qui, en 2003, a conçu l’idée de rechercher des dispositifs liés à Internet.

Pour cette démonstration je vais intégrer le module de Shodan à Metasploit pour trouver des caméras web étant mal sécurisées. Le principe est asser simple et il est important de bien le comprendre, par la suite il s’agit simplement d’avoir de l’imagination pour créer différentes attaques.

-

L’exploit KRACK affecte tous les périphériques Wi-Fi utilisant le protocole WPA2

Une nouvelle série de vulnérabilités connexes, baptisées KRACKs (Key Reinstallation AttaCKs), affectant tous les périphériques utilisant le cryptage WPA2, cette attaque pourrait permettre aux attaquants à proximité de votre maison d’intercepter et de voler les données transmises sur un réseau Wi-Fi. Mathy Vanhoef, un chercheur en sécurité dans une université belge, a découvert KRACKs, qui comprend 10 vulnérabilités distinctes, dont une réinstallation de la clé de chiffrement par paire (PTK-TK) dans le »4-way handshake », une réinstallation de la clé de groupe dans GTK dans le » 4-way handshake » et la réinstallation de la clé de groupe d’intégrité (IGTK) dans le »4-way handshake ».

Notez que si votre appareil prend en charge le Wi-Fi, il est très probablement affecté, a déclaré le chercheur. Au cours de la recherche initiale, ils ce sont aperçus qu’Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys et d’autres, sont tous affectés par une variante des attaques.

-

Comment hacker Windows à l’aide d’un « Malware »

Dans cette article je vais vous démontrer comment une personne malicieuse pourrait prendre possession de votre ordinateur Windows à l’aide d’un malware crée avec Kali Linux. Une fois le hacker sur votre réseau, beaucoup d’options s’offre à lui comme par exemple la création d’un malware lui donnant accès à un ordinateur Windows. Une fois le malware créé, à l’aide de Fatrat, le hacker doit vous faire parvenir son fichier infecté.

Il y a plusieurs façon de vous faire parvenir son malware mais la façon choisi ici sera par un téléchargement provenant d’un faux site web, créé par le hacker. Lire la suite Post ID 1730

-

Forcer le débranchement d’un périphérique sur votre réseau

Home

KickThemOut – Déconnectez les tous !

Vous êtes sur un réseau saturé ? Besoin de dégager les parasites pour récupérer un peu de bande passante ? Ou même débrancher l’ordinateur de votre adolescent qui est captivé par un émission sur Netflix… Aucun problème avec KickThemOut, un script Python qui fonctionne sous Linux et macOS et qui permet grâce à une technique d’ARP Spoofing, de réduire à néant la connexion des autres appareils présents sur le même réseau local que vous. Cela permet de récupérer de la bande passante pour vous ou de jouer une vilaine blague à un membre de votre famille.

-

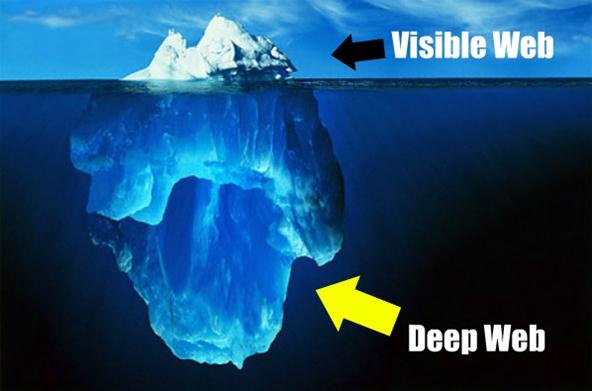

Le « Dark Web » vous connaissez ?

L’Internet est massif. Des millions de pages Web, de bases de données et de serveurs fonctionnent 24 heures par jour, sept jours par semaine. Mais les soi-disant sites Internet visibles qui peuvent être trouvés à l’aide de moteurs de recherche comme Google et Yahoo est juste la pointe de l’iceberg. Au-dessous de la surface est le web profond, qui représente environ 85% de tous les sites Web. En fait, ce Web caché est si grand qu’il est impossible de déterminer exactement combien de pages ou de sites sont actifs à un moment donné. Ce Web était jadis la province des pirates informatiques, des agents d’application de la loi et des criminels. Toutefois, de nouvelles technologies comme le cryptage et le logiciel de navigation d’anonymisation, Tor, permet maintenant à quiconque de plonger profondément si elles sont intéressées.