Comment un hacker peut se procurer votre clé WPA2 à l’aide de Reaver, voici ce que je vais vous démontrer à l’aide d’une vidéo et d’une petite description.

En décembre 2012, le département de sécurité informatique (CERT) a émis un avertissement au sujet d’une vulnérabilité (Vulnérabilité WPS) dans les routeurs sans fil qui utilisent le WiFi Protected Setup (WPS) pour permettre à de nouveaux appareils de se brancher au routeur, plus rapidement. WiFi Protected Setup, une norme créé par la Wi-Fi Alliance, est spécialement conçu pour la maison et les petites entreprises, utilisateurs de réseaux sans fil pour configurer facilement les appareils sans avoir à entrer un mot de passe trop long. Proposé en option sur les routeurs WiFi d’un certain nombre de fabricants, il automatise la configuration de l’accès WiFi (WPA2), l’authentification protégée entre le routeur et un dispositif sans fil.

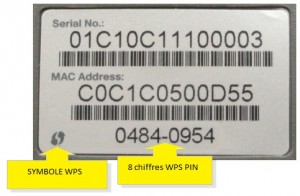

Lors de la connexion, une des méthodes standards qui est prisent en charge par tous les routeurs de WPS est l’utilisation d’un numéro d’identification personnel (PIN), généralement imprimé sur le routeur sans fil lui-même, pour authentifier le périphérique.

L’implantation du code PIN est sensible aux attaques de «Brute Force» en raison de la façon dont les routeurs réagissent aux mauvaises demandes, et la nature du code PIN en question. Quand une demande de code PIN échoue, le message renvoyé à l’appareil sans fil tentant de se connecter au routeur, contient des informations qui peuvent aider un attaquant, en révélant que la première moitié du PIN est correct ou non, réduisant ainsi le nombre de suppositions qu’un système attaquant devra faire.

Quelques jours après la découverte de la vulnérabilité, un outil pour exploiter cette faille a vu le jour sur l’internet. L’outil se nomme REAVER, utilisé avec Linux et le code source est disponible gratuitement sur google code. Code source REAVER

Visionner la vidéo ci-bas pour voir comment REAVER fonctionne.

La première étape est de télécharger Kali Linux ou d’utiliser Backtrack 5 R3, qui n’est plus supporté et de faire l’installation d’une des 2 distributions. Ensuite vous installez REAVER comme suit: apt-get update et ensuite apt-get install.

Une fois REAVER installé dans Backtrack, la première étape est de trouver le réseau dont on veut obtenir la clé WPA2 et trouver si le routeur a le WPS activé. En utilisant la commande WASH, on trouve les routeur avec le WPS activé. Avant on doit mettre notre carte wifi en mode moniteur à l’aide de airmon-ng start wlan0, par la suite on exécute la commande suivante:

wash -i mon0 –ignore-fcs

2e étape est le décodage du WPS à l’aide de la commande suivante:

reaver -i mon0 -b (adresse MAC du routeur) -vv

par la suite, reaver essaie différente combinaison de votre numéro d’identification personnel (PIN) de votre routeur et après quelques heures le PIN est trouvé donc par le fait même le mot de passe WPA2 de votre routeur est trouvé.

Maintenant comment vous protéger contre les attaques utilisant REAVER.

Parceque la vulnérabilité est causé par le WPS, votre réseau devrait être protégé si vous pouvez seulement désactiver le WPS dans votre routeur. Maleureusement, après avoir désactivé le WPS sur certain routeur, l’attaque utilisant REAVER fonctionne pareil. Il est donc important de désactiver le WPS, si l’option est disponible, dans votre routeur et de faire un test avec REAVER pour vous assurer que l’attaque n’est pas toujours possible.

Une autre action à prendre pour se protéger contre cette attaque est de mettre en place le filtrage par adresse MAC sur votre routeur. Laissant donc seulement les périphériques autoriser à ce brancher sur votre routeur. Il est certain qu’un hacker d’un certain niveau peut toujours trouver une adresse MAC utilisé sur votre routeur et par la suite utiliser cette adresse pour se brancher à votre réseau.

La seule solution vraiment fonctionnelle est de changer le micro logiciel (firmware) de votre routeur pour un plus sécuritaire. Il existe des micro logiciels gratuits et très performant que vous pouvez utiliser avec votre routeur. Par exemple, en voici 2 populaires: DD-WRT et TOMATO

En utilisant ces micro logiciels votre routeur de 60$ devient un routeur d’une valeure de 600$. Beaucoup d’options sont possibles avec ces logiciels. J’ai installé DD-WRT sur mon routeur et j’ai créé un article à propos de ce sujet.

À venir sous peu.

N’hésitez pas à communiquer avec moi pour plus d’informations et il me fera plaisir de me déplacer pour sécuriser votre routeur.